Криптография - ТОП 50 лучших книг

В период Второй мировой войны молодой математический гений Лоуренс Уотерхаус участвует во взломе немецких шифровальных систем. В наше время его внук Рэнди, компьютерный хакер, помогает построить автономную «гавань данных» в Юго-Восточной Азии. Судьба внука связана с работой деда, с международным заговором, который может принести миру кабалу нового тоталитаризма.

Иногда веселый, плотно набитый информацией на самые разные темы, от криптоанализа и хакерства до поиска сокровищ, этот роман – настоящий современный эпос. С одной стороны – удивительный, совершенно оригинальный портрет эпохи военного времени. С другой – провокационное размышление о том, как наука и техника помогают формировать и изменять ход человеческой истории. Произведение большой эрудиции и столь же большой творческой силы, оно является и останется одним из значительных литературных достижений современной эпохи.

В формате PDF A4 сохранен издательский макет книги.

Предлагаемая вниманию читателей книга посвящена вопросам, касающимся истории появления и развития шифров и кодов, а также основам криптографии, криптоанализа и криптологии. Особое внимание уделено особенностям использования кодов и шифров различной степени сложности, которые каждый человек при необходимости может применять в повседневной жизни.

В первой главе в простой и доступной форме разъясняется значение понятий «код» и «шифр», а также приводятся краткие сведения об основных терминах и определениях, используемых при работе с кодами и шифрами. Во второй и третьей главах коротко изложены наиболее знаменательные и интересные события из истории появления различных кодов, а также из истории криптографии. Советы по использованию наиболее известных кодов даны в четвертой главе. Разделы пятой главы предлагаемой книги посвящены вопросам практического применения простых шифров в повседневной жизни.

В приложениях приводятся некоторые наиболее часто применяемые в различных областях жизнедеятельности человека ко…

В книге приводятся элементы математических основ криптографии. Раскрывается содержание симметричных и асимметричных шифров, систем цифровой электронной подписи и хэш-функций и основные требования к ним. Излагаются новые результаты в направлении проектирования скоростных шифров на основе управляемых преобразований.

Представлена классификация управляемых примитивов, на основе которых синтезируются новые классы операций, зависящих от преобразуемых данных. Анализируются основные свойства управляемых примитивов. Дается описание ряда новых криптографических примитивов и алгоритмов с оценкой их стойкости к дифференциальному, линейному и другим методам криптоанализа.

Для специалистов в области безопасности информации, криптографии, прикладной математики, информатики и электроники, а также для преподавателей, студентов и аспирантов инженерно-технических вузов.

Защита информации – очень сложная наука, но начинать ее изучение можно с простых вещей. Именно так и задумана эта книга. Читателю предстоит узнать, чем занимается информационная безопасность и какие методы она использует для решения своих задач. Особое внимание уделяется криптографии – пожалуй, самому мощному инструменту защиты. Подробно рассматриваются вопросы защиты программ от несанкционированного тиражирования, а также различные аспекты обеспечения безопасности данных, включая управление цифровыми правами и применение стеганографии. Изложение материала сопровождается примерами неудачных средств защиты и объяснением причин их появления. Рассказывается также об анализе средств защиты, целях, которые ставятся при проведении анализа, и инструментах, применяемых при исследовании.

Для широкого круга пользователей, интересующихся вопросами защиты информации.

Проблема защиты автоматизированных систем от информационных атак является одной из наиболее актуальных и значимых в ИТ-индустрии. В основу этого учебного пособия положен многолетний практический опыт проектирования, разработки и внедрения комплексных систем защиты от информационных атак. Особое внимание уделено средствам защиты, которые классифицируются как системы обнаружения атак и системы предотвращения атак. Учебное пособие включает лекционные материалы, охватывающие основные темы в области информационной безопасности: виды уязвимостей, информационных атак и их возможных последствий; математические модели защиты автоматизированных систем от информационных атак; практические аспекты проведения аудита и оценки рисков информационной безопасности; существующие криптографические методы защиты информационных ресурсов; технологии идентификации, аутентификации и авторизации пользователей информационных систем; информационная безопасность территориально-распределенных сетей связи Х.25, Frame Relay и ATM; систе…

Брошюра издана по материалам лекций по криптографии, прочитанных на факультете мировой политики МГУ им. М. В. Ломоносова. Основное внимание уделяется прикладным задачам, решаемым с помощью математических методов криптографии. Доступно рассказывается о том, что такое шифрование, криптографические протоколы, о роли криптографии в массовых информационных коммуникациях.

Эта книга предназначена прежде всего для тех, кто интересуется не только теоретическими аспектами криптологии, но и практическими реализациями алгоритмов криптографии и криптоанализа. В книге уделено очень много внимания вопросам компьютерного криптоанализа и логике программирования защищенных криптосистем. Книга изложена таким образом, что она будет полезной как для неподготовленного читателя, так и для высококвалифицированного специалиста, желающего расширить свой кругозор и по-новому взглянуть на криптографический аспект систем информационной защиты. Речь в книге не идет о каких-то конкретных программных продуктах, наоборот – прочтя книгу, подготовленный читатель будет способен самостоятельно создавать программное обеспечение, содержащее криптографические алгоритмы.

Кроме стандартных и популярных средств одноключевого шифрования, в книге рассматриваются нестандартные алгоритмы, которые могут использоваться на практике, оригинальные и необычные подходы к шифрованию и криптоанализу, что может значительно…

Книга посвящена алгоритмам блочного симметричного шифрования. Дана общая классификация криптографических алгоритмов. Рассмотрено более 50 алгоритмов шифрования: история создания и использования, основные характеристики и структура, достоинства и недостатки. Описаны различные виды криптоаналитических атак на алгоритмы шифрования и на их реализации в виде программных или аппаратных шифраторов. Рассказано о конкурсах по выбору стандартов шифрования США и Евросоюза.

Для специалистов в области информационных технологий, преподавателей, студентов и аспирантов.

Книга посвящена методам комплексного обеспечения информационной безопасности, технологиям и средствам многоуровневой защиты информации в компьютерных системах и сетях. Анализируются угрозы информационной безопасности в информационных системах и сетях. Обсуждаются принципы политики информационной безопасности. Рассмотрены стандарты информационной безопасности. Анализируются особенности и инфраструктура «облачных» вычислений. Подробно рассмотрены криптографические методы и алгоритмы защиты информации. Обсуждаются методы и средства идентификации, аутентификации и управления доступом в информационных системах. Описываются методы и средства формирования виртуальных защищенных каналов и использования межсетевых экранов. Рассматриваются технологии предотвращения вторжений и технологии защиты от вредоносных программ и спама. Описываются методы управления средствами обеспечения информационной безопасности.

Издание представляет интерес для пользователей и администраторов компьютерных систем и сетей, а также может б…

В учебнике «Криптографические методы защиты информации» изложен курс алгоритмической теории чисел и ее приложений к вопросам защиты информации. Основное внимание уделено строгому математическому обоснованию, эффективной реализации и анализу трудоемкости алгоритмов, используемых в криптографических приложениях Приведено описание современных криптографических схем и протоколов, использующих изложенные теоретические сведения. В отличие от существующих пособий по данной тематике, учебниксодержит в себе изложение, построенное по принципу «от простого к сложному», что позволит освоить рассматриваемый материал без существенного использования дополнительной литературы.

Стенография – быстро и динамично развивающаяся наука, использующая методы и достижения криптографии, цифровой обработки сигналов, теории связи и информатики. Данное учебное пособие позволяет приобрести основные навыки работы с программой сокрытия и шифрования информации. Для повышения криптостойкости использовано пространственное распределение информации по трем контейнерам. Контейнерами являются WAV-файлы.

Рассмотрена проблема генерации ключевых последовательностей на основе биометрических данных. Предложены два пространства признаков голоса человека (зависимое и не зависимое от произносимой фразы), способы генерации ключей на основе голосовых сообщений на основе метода нечетких экстракторов с использованием кодов Адамара и БЧХ, исправляющих ошибки. Произведена оценка эффективности описанных способов.

Что такое Биткоин (Bitcoin)? Кто его создал, как он появился и чем отличается от привычных денежных систем, управляемых государством? Что такое блокчейн, одноранговые сети, майнинг и консенсус? Чем обеспечен биткоин и что влияет на его стоимость? Можно ли взломать Биткоин и каковы риски его использования?

Ответы на эти и многие другие вопросы вы найдете в этой книге.

В приложении — полезные ресурсы и словарь основных терминов и понятий из мира криптовалют.

Для массовой аудитории.

ЕСЛИ вы готовы принять, что где-то рядом с нашей реальностью сокрыт другой, «полночный» мир, в котором обитает ушедшая под землю «чудь белоглазая» и продолжают существовать полководец Понтус Делагарди, чекисты Ленька Пантелеев и Маруся Климова…

ЕСЛИ вы хотите узнать, кто на самом деле летает в НЛО и кто такие «люди в черном»…

ЕСЛИ вы давно искали книгу, в которой можно остаться жить, – ТО ЭТА КНИГА ДЛЯ ВАС!

Исполненная в жанре интерактивной литературы, она является энциклопедией криптоистории и путеводителем по криптогеографии Ленинградской области.

Это очень многозначная книга. Она изменяется прямо в руках у читателя в зависимости от его восприятия…

Хотите разобраться в технологии Биткоин на глубоком концептуальном уровне?

«Грокаем технологию Биткоин» на наглядных схемах и ярких примерах учит мыслить по-новому. Вы узнаете, как на самом деле происходит майнинг, возникают биткоины, как войти в сеть Биткоин и как функционирует цифровой кошелек.

Основы технологии Биткоин; хеш-функции и цифровые подписи; криптография и алгоритмы шифрования; анатомия транзакций; верификация и пропускная способность; хард- и софт-форки.

От вас не требуется продвинутых навыков программирования, но базовое представление об основах – базах данных, компьютерных сетях, веб-серверах и (о ужас!) математики – не будет лишним.

Иногда люди, которые ничего из себя не представляли, делают то, чего никто не мог себе представить…

(Алан Тьюринг)

Как мыслит компьютер?

Как отыскать ошибку в системе, в которой их нет?

Как взломать код, который невозможно взломать?

Ученый-математик Алан Тьюринг в тексте работы «О вычислимых числах», вышедшей в 1936 году, доказал, что универсального метода установления истины нет и не может быть в математической науке. Математика всегда будет содержать не поддающиеся разрешению задачи. На базе этого метода ученый разработал так называемую «Машину Тьюринга», ставшую прообразом современного персонального компьютера. Во времена Второй мировой он создал дешифровальную машину, которая позволила взломать код «Энигмы», что изменило весь ход Второй мировой войны. Именно Алан Тьюринг считается основателем современной кибернетики и главным теоретиком проблемы искусственного интеллекта. В этой книге Алан Тьюринг расшифровывает не только свои методы, философию, но и код собственной жизни.

«Всегда есть ошибка. В …

Рассматриваются общие вопросы построения системы экономической безопасности объекта защиты и современные технологии и подходы ведения конкурентной разведки. Рассмотрены основы информационно-аналитической работы при ведении конкурентной разведки а также контрразведывательное обеспечение экономической деятельности организации.

Учебное пособие предназначено для студентов высших учебных заведений, обучающихся по направлению 090900 – «Информационная безопасность» и специальности 090303 «Информационная безопасность автоматизированных систем», а также может быть полезно специалистам, интересующимся вопросами обеспечения экономической безопасности, ведения и противодействия конкурентной разведки.

Пособие содержит теоретические сведения о принципах работы однофотонных приёмников на основе лавинных фотодиодов, а также материалы лабораторно-практических занятий по разделу «Квантовые коммутации» дисциплины «Квантовая связь и криптография». Рассмотрены принципы работы, конструкции и основные параметры однофотонного детектора ID 201 фирмы idQuantique (Швейцария). Приведено описание принципа работы системы квантового распределения ключа на основе фазового кодирования состояний фотонов.

Учебное пособие предназначено для студентов специальности 10.05.02 «Информационная безопасность телекоммуникационных систем».

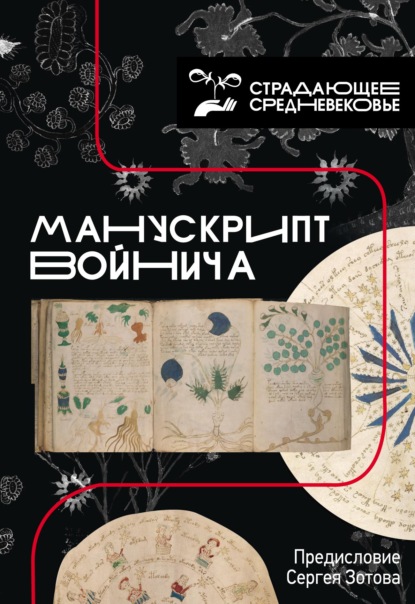

Манускрипт Войнича – рукопись, тайна которой бередит умы многие столетия. Неизвестный автор, невиданные растения и иллюстрации, странный язык, непохожий ни на один из существующих на Земле. Что же это? Многие теряются в догадках. Одни считают ее древним кодексом, а другие – абсолютной мистификацией. Известно лишь, что манускрипту около четырехсот лет и вполне возможно, он был создан на севере Италии. Главное – магия его для людей настолько сильна, что и спустя века интерес к нему не ослабевает.

В учебном пособии систематически изложены основы математической теории информации, для ее разделов, относящихся к математическим моделям источников сообщений и к методам кодирования, подчеркивается связь с вопросами криптографической защиты информации. Для закрепления знаний в каждой главе даны задачи, упражнения и контрольные вопросы.

Книга предназначена для студентов и преподавателей математической теории информации.

Манускрипт Войнича – рукопись, тайна которой бередит умы многие столетия. Неизвестный автор, невиданные растения и иллюстрации, странный язык, непохожий ни на один из существующих на Земле. Что же это? Многие теряются в догадках. Одни считают ее древним кодексом, а другие – абсолютной мистификацией. Известно лишь, что манускрипту около четырехсот лет и вполне возможно, он был создан на севере Италии. Главное – магия его для людей настолько сильна, что и спустя века интерес к нему не ослабевает.

Изложены тенденции развития квантовых коммуникаций, вероятностные закономерности и основные понятия квантовой физики, раскрыты принципы квантовой криптографии, описаны направления развития и протоколы, типовые структуры и элементная база систем квантового распределения ключа и распределённых защищённых сетей на их основе. Освещены особенности функционирования систем квантового распределения ключа в условиях возможного несанкционированного доступа. Материал является основой для прослеживания технического уровня и тенденций развития систем квантового распределения ключа.

Учебник предназначается для студентов, обучающихся по специальности 10.05.02 Информационная безопасность телекоммуникационных систем.

Чем больше одни стремятся что-то скрыть, тем больше другие хотят это «что-то» узнать. Когда люди только научились писать, их тайны материализовались, представ в образе символов, иероглифов, букв, цифр. Но в таком виде они стали доступны другим. С этого времени началось извечное соревнование между шифровальщиками, пытающимися скрыть информацию, и криптоаналитиками, стремящимися расшифровать ее.

Криптография сегодня – это область научных, прикладных, инженерно-технических исследований, основанная на фундаментальных понятиях математики, физики, теории информации и сложности вычислений.

В книге рассказывается об истории криптографии: от примитивных систем шифрования и дешифровки, придуманных людьми еще в древние времена, до современных компьютерных алгоритмов – как существующих, так и тех, над которыми работают нынешние ученые-криптографы.

Книга предназначена для широкого круга читателей.

Пособие включает в себя описание основных математических принципов в реализации некоторых алгоритмов информационной безопасности. Предназначено для студентов направлений 10.00.00 «Информационная безопасность» при освоении дисциплин «Основы информационной безопасности», «Программно-аппаратные средства защиты информации», «Программирование», «Технологии и методы программирования», «Криптография».

Монография посвящена разработке методов обеспечения помехоустойчивости информационных коммуникаций для целей передачи и хранения информации. Получены результаты, связанные с дифференцированием и интегрированием полиномов нескольких переменных, заданных над полями Галуа. Эти результаты используются для построения новых алгоритмов декодирования некоторых кодов Рида-Маллера. Один из предложенных декодеров кодов Рида-Маллера второго порядка может быть применен для произвольных полей Галуа нечетной мощности или мощности 2. Два других построенных декодера кодов, заданных над полями мощности 2 и 3, превосходят многие известные декодеры по уровню корректирующей способности. Показано одно возможное практическое применение таких декодеров.

Предназначена тем, кто работает в области проектирования надежных систем хранения и передачи данных, преподает и изучает эти дисциплины, а также интересующимся приложениями теории кодирования, а именно кодов Рида-Маллера.

Наступает лето, успешно пишутся итоговые контрольные работы и кажется, что вот наконец-то все закончилось и можно спокойно отдохнуть… Но тут обычная поездка в деревню на лето оборачивается удивительным приключением и кладезем новых знаний!

Обычная надпись на стене дома может стать ключом к таинственному посланию, а старинная запись из XIX века – настоящей картой, указывающей на спрятанные сокровища! Главное – применить все свои знания физики, логики и математики, чтобы верно разгадать все загадки и не свернуть с правильного пути.

Вас ждет увлекательный квест не только по миру криптографии и практики шифрования, но и путешествие по задворкам истории, географии и даже генетики! Ведь знания математики и физики – это не только скучная теория, но прежде всего практика, применимая ко всем сферам нашей жизни.

Британского математика и криптографа Алана Тьюринга (1912—1954) считают основоположником теоретической информатики и теории искусственного интеллекта, прародителем современных вычислительных систем. Во время Второй мировой войны ученый вместе со своими коллегами сумел создать устройство, которое позволило «взломать» код немецкого шифратора «Энигмы» – электромеханической роторной машины, изобретенной немецким инженером-электриком Артуром Шербиусом в 1918 году. Благодаря этому британские военные могли свободно расшифровывать секретные сообщения врага.

Научные достижения Алана Тьюринга впечатляют. Ученого даже признали одним из самых выдающихся мыслителей XX века. Однако за успехом в науке скрывалась личная трагедия.

Эта книга рассказывает о жизни Алана Тьюринга и его работе в британской Правительственной школе шифров и кодов.

В формате PDF A4 сохранен издательский макет книги.

С древних времен человек пытался изобрести шифры, которые невозможно взломать. Скрывающие связь влюбленные, секретные сообщества и церковные ордена, разведчики, дипломаты и военные – лишь небольшая часть тех, кто стремился любой ценой сохранить свои тайны.

Католические священники, сопровождавшие конкистадоров, были решительно настроены уничтожить все разнообразие письменных текстов, которое они нашли в городах туземцев. Так они поступали, по-видимому, потому, что считали своим долгом искоренить язычество в колониях. Это чудовищное преступление против истории. Потом представители других европейских держав с ужасом поймут, что натворили испанцы, но будет уже слишком поздно: от «праведного» огня удалось уберечь лишь несколько текстов, которые сразу же были перевезены в Европу для сохранения наследия уничтоженной цивилизации. Но ученых поставили в тупик глифы майя, превратившиеся в шифр, ключ к которому был утерян со смертью последнего носителя языка.

Перемещаясь между эпохами, историк и писатель Синклер Макк…

В учебном пособии систематически изложены основы криптографии. Описаны классы современных криптографических систем, предназначенных для обеспечения информационной безопасности информационно-технологических систем. Для закрепления знаний предложены задачи, упражнения и контрольные вопросы.

Книга предназначена для студентов, аспирантов и преподавателей в области криптографических методов защиты информационного обмена в ИТС, а также для практических работников в области криптографической защиты информации.

"Манускрипт Войнича" — самая загадочная книга средневековья. Многие криптографы брались за неё, но никак не могли справиться с расшифровкой. Она открыла свои секреты только Никодиму — учёному, выросшему в семье священника. Ему удалось прочитать книгу и даже узнать, кто её автор...

Кибербезопасностью сегодня озабочены все, от рядовых пользователей сети до владельцев крупных корпораций и государственных служащих. Но мало кто из них на самом деле знает, как функционирует мир хакерских атак и сетевых взломов изнутри. Эта книга – ваш проводник в мир информационной безопасности. Благодаря ей вы узнаете, какими методами пользуются самые продвинутые хакеры, как защититься от них и почему на самом деле это не так просто, как кажется.

Эта книга содержит дополнительный материал в виде ПДФ-файла, который вы можете скачать на странице аудиокниги на сайте после её покупки.

Изложены основные теоретические положения и практические приемы криптографических преобразований сообщений в информационно-телекоммуникационных системах. Рассмотрены такие преобразования, как шифрация, защита и аутентификация информации, стеганографические приемы сокрытия передачи сообщений и методы идентификации объектов информационного взаимодействия. Для студентов, обучающихся в МГТУ им. Н. Э. Баумана по программе специалитета по направлению подготовки «Информационная безопасность» и изучающих раздел дисциплины «Основы криптографических методов защиты информации».

В учебном пособии рассмотрены вопросы информационной безопасности вычислительных сетей с использованием межсетевых экранов. Представлена архитектура межсетевых экранов и стратегия их использования, описаны криптографические методы, используемые для защиты информации, и возможности их применения.

Предназначено для студентов, обучающихся по направлениям, связанным с разработкой компьютерных систем и технологий и обеспечением в них информационной безопасности.

Представлены основные стандартные симметричные шифры, шифры с открытым ключом, теоретические и прикладные свойства данной группы криптографических методов защиты информации, а также способы применения этих методов.

Предназначено для студентов, обучающихся по направлению 10.03.01 «Информационная безопасность» и специальности 10.05.03 «Информационная безопасность автоматизированных систем».

В практикуме рассмотрены вопросы применения криптографических алгоритмов с открытым и секретным ключом, требования к криптографическим хэш-функциям и средствам формирования электронной подписи. Даются основы стеганографических алгоритмов применительно к вопросам защиты интеллектуальной собственности путем внедрения цифровых водяных знаков.

Предназначен для студентов, обучающихся по направлению подготовки 09.03.02 «Информационные системы и технологии», может быть использован студентами других направлений и специальностей.

Книга российского криптографа посвящена прикладным проблемам современной криптографии. Наряду с основными теоретическими положениями рассматривается: создание криптографического ядра, встраивание криптографических алгоритмов в Microsoft Outlook и Lotus Notes, создание автоматизированной системы документооборота, технология отпечатков пальцев. Все программное обеспечение, описываемое в книге, создано в Borland C++ Builder.

Для широкого круга IT-специалистов и специалистов, отвечающих за безопасность систем.

(Компакт-диск прилагается только к печатному изданию.)

В период Второй мировой войны молодой математический гений Лоуренс Уотерхаус участвует во взломе немецких шифровальных систем. В наше время его внук Рэнди, компьютерный хакер, помогает построить автономную «гавань данных» в Юго-Восточной Азии. Судьба внука связана с работой деда, с международным заговором, который может принести миру кабалу нового тоталитаризма.

Иногда веселый, плотно набитый информацией на самые разные темы, от криптоанализа и хакерства до поиска сокровищ, этот роман – настоящий современный эпос. С одной стороны – удивительный, совершенно оригинальный портрет эпохи военного времени. С другой – провокационное размышление о том, как наука и техника помогают формировать и изменять ход человеческой истории. Произведение большой эрудиции и столь же большой творческой силы, оно является и останется одним из значительных литературных достижений современной эпохи.

Внимание! Аудиозапись содержит нецензурную брань

Криптография – ключ к цифровой безопасности. Имея базовое представление о ней, вы сможете не только защитить свои данные от угроз, кроющихся в киберпространстве, но и лучше понять природу интернет-технологий, все глубже внедряющихся в нашу повседневную жизнь. Каковы потенциальные последствия подключения к незащищенной сети Wi-Fi? Так ли уж важно иметь разные пароли для разных учетных записей? Если вы видите, что у веб-сайта нет действительного сертификата, стоит ли продолжать с ним работу? Ответы на эти и другие вопросы вы найдете внутри.

В формате PDF A4 сохранен издательский макет книги.

Предназначено для всех пользователей, стремящихся обеспечить защиту своей информации. Рассматриваются вопросы генерирования, хранения и установки паролей, шифрования информации, скрытия объектов, удаления следов работы с файлами и другие.

В сборник включены условия, ответы и решения двадцати олимпиад по криптографии и математике, проведенных в Москве с 1991/92 по 2010/11 уч. г. Условия задач предварены элементарным введением в криптографию, использующим сюжеты из известных литературных произведений.

Книга предназначена для учащихся старших классов, учителей математики и информатики, а также студентов младших курсов, интересующихся вопросами информационной безопасности.

Рассмотрены основные принципы и методы криптографической обработки информации. Приведены сведения о структуре и функциях криптосистем для обработки данных. Для студентов 4-го курса, изучающих дисциплину «Методы и средства защиты информации».

Изложены основные идеи и понятия, нашедшие применение в области компьютерной криптографии. Приведены разные конструкции и методы работы с комбинаторными объектами, большое количество примеров и задач. Для студентов, изучающих курсы «Информатика», «Дискретная математика», «Основы теории информации» и «Комбинаторика». Может быть полезно студентам и аспирантам для самостоятельного изучения.

Криптография существует уже несколько тысяч лет. Мастерство шифрования и дешифровки было востребованным издревле и в разных целях, будь то тайная любовная переписка монарших особ или радиограммы военных разведчиков из вражеского тыла. Книга рассказывает об истории этой шпионской науки, парадоксах и витках в ее развитии, приведших к новым революционным открытиям; об ученых, внесших мировой вклад в криптографическое дело.

Сегодня, когда информация приобретает едва ли не главную коммерческую ценность и политическое значение, искусство криптографии становится мощным средством в борьбе за влияние и превосходство. Грядет новый и решающий этап в эволюции вычислительных систем: эпоха квантовых компьютеров. Уже очень скоро информация, хранимая в наших базах данных, устремится в совсем другую реальность, странный и таинственный мир, открытый для нас Максом Планком век назад. Мир, в котором правят иные законы физики и живут иные частицы, делая его столь привлекательным для сокровенных человеческих тайн. Итак, мы сно…

В монографии изложены идеи искусственных нейронных сетей и системы остаточных классов в их приложении к криптографии, причем рассмотрены различные типы искусственных нейронных сетей. Представлены результаты научных исследований за последнее десятилетие в области защиты информации с применением элементов искусственного интеллекта и модулярной арифметики. Изложенные результаты представляют значительный интерес для современных разработчиков нейросетевых криптосистем на базе системы остаточных классов. Приведена библиография работ по применению нейрокомпьютеров для решения задач теории графов. Для студентов, бакалавров, магистров, аспирантов, научных работников и специалистов в области информационной безопасности, занимающихся вопросами применения искусственных нейронных сетей и системы остаточных классов в криптографии.

Наверно, ничто не вызывает у людей большего любопытства, чем чужие тайны. Чем больше одни стремятся что-то скрыть, тем больше другие хотят это «что-то» узнать. В те давние времена, когда люди только научились писать, их тайны материализовались, представ в образе символов, иероглифов, букв, цифр. Но в таком виде они стали доступны другим. С этого момента началось извечное соревнование между шифровальщиками, пытающимися скрыть информацию, и криптоаналитиками, стремящимися расшифровать ее.

В книге рассказывается об истории криптографии: от примитивных систем шифрования и дешифровки, придуманных людьми еще в древние времена, до современных компьютерных алгоритмов – как существующих, так и тех, над которыми работают нынешние ученые-криптографы.

Книга предназначена для широкого круга читателей.

В сборник включены условия, ответы и решения двадцати олимпиад по криптографии и математике, проведенных в Москве с 1991/92 по 2010/11 уч. г. Условия задач предварены элементарным введением в криптографию, использующим сюжеты из известных литературных произведений.

Книга предназначена для учащихся старших классов, учителей математики и информатики, а также студентов младших курсов, интересующихся вопросами информационной безопасности.

Перед вами руководство по поиску и измерению рисков в кибербезопасности вашей компании. Устаревшим практикам оценки сетевых угроз автор противопоставляет методы, в основе которых лежат математические вычисления и специальные метрики. С помощью набора инструментов, описанных в его книге, вы сможете не только защититься от возможных угроз, но и приобрести новые инструменты для принятия более дальновидных решений по развитию бизнеса.

В формате PDF A4 сохранен издательский макет книги.

Книга содержит необходимые сведения из универсальных и классических алгебр, системы аксиом для основных алгебраических структур (группоид, моноид, полугруппы, группы, частичные порядки, кольца, поля). Описываются основные криптографические алгоритмы. Рассматриваются ставшие классическими помехоустойчивые коды – линейные, циклические, БЧХ. Приводятся алгоритмы проектирования таких кодов.

В основу книги положен многолетний опыт преподавания авторами дисциплины «Дискретная математика» на факультете бизнес-информатики, на факультете компьютерных наук Национального исследовательского университета Высшая школа экономики и на факультете автоматики и вычислительной техники Национального исследовательского университета Московский энергетический институт.

Издание предназначено для студентов бакалавриата, обучающихся по направлениям 09.03.01 «Информатика и вычислительная техника», 09.03.02 «Информационные системы и технологии», 09.03.03 «Прикладная информатика», 09.03.04 «Программная инженерия», а также для ИТ-специ…

Манускрипт Войнича – рукопись, тайна которой бередит умы многие столетия. Неизвестный автор, невиданные растения и иллюстрации, странный язык, непохожий ни на один из существующих на Земле. Что же это? Многие теряются в догадках. Одни считают ее древним кодексом, а другие – абсолютной мистификацией. Известно лишь, что манускрипту около четырехсот лет и вполне возможно, он был создан на севере Италии. Главное – магия его для людей настолько сильна, что и спустя века интерес к нему не ослабевает.

Криптоанархизм – философия, суть которой в том, чтобы использовать сильную криптографию для защиты приватности и личной свободы. Криптоанархисты – люди, которые поддерживают философию криптоанархизма. Они считают, что криптография защищает людей от слежки в Интернете и уверены, что законы математики сильнее человеческих законов и что без шифрования сообщений и информации личная жизнь людей пострадает. Их глобальная цель – Интернет доверия.

Это явление можно отнести к сфере социально-политической идеологии, направленной на борьбу за свободу слова, тайну личности и частной переписки. Только в качестве основного инструмента этой борьбы криптоанархисты видят не стачки, митинги и уличные протесты, а математические алгоритмы и глубокое шифрование.

Возможно ли реализовать в киберпространстве социально-технологические модели, которые многие современные эксперты считают утопиями? Книга знакомит с мнениями авторитетных специалистов в различных областях современной науки.