По всем вопросам обращайтесь на: info@litportal.ru

(©) 2003-2024.

✖

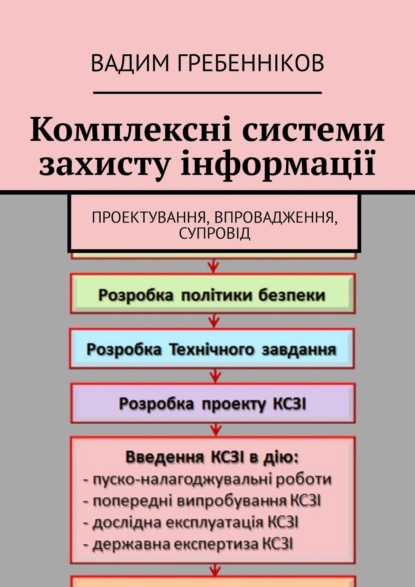

Комплексні системи захисту інформації. Проектування, впровадження, супровід

Настройки чтения

Размер шрифта

Высота строк

Поля

– технiчному.

На правовому рiвнi забезпечення безпеки iнформацii повиннi бути виробленi пiдходи щодо виконання вимог нормативно-правових актiв з безпеки iнформацii. Цей рiвень забезпечуеться виконанням таких заходiв:

– пiдтримка керiвництвом органiзацii заходiв з безпеки iнформацii в ІТС, визначення вiдповiдальностi посадових осiб, органiзацiйноi структури, комплектування i розподiл обов'язкiв спiвробiтникiв СЗІ;

– розробка полiтики безпеки, плану захисту та iншоi документацii згiдно вимог нормативно-правових актiв з безпеки iнформацii;

– визначення процедури доведення до персоналу i користувачiв ІТС основних положень полiтики безпеки iнформацii, iхнього навчання та пiдвищення квалiфiкацii з питань безпеки iнформацii;

– система контролю за своечаснiстю, ефективнiстю i повнотою реалiзацii в ІТС рiшень з безпеки iнформацii, дотриманням персоналом i користувачами положень полiтики безпеки.

На органiзацiйному рiвнi забезпечення безпеки iнформацii повиннi бути виробленi пiдходи щодо органiзацii та впровадження режимних заходiв, регламентацii доступу та навчання персоналу. Цей рiвень забезпечуеться виконанням таких заходiв:

– застосування режимних заходiв на об’ектах ІТС;

– забезпечення фiзичного захисту обладнання ІТС, носiiв iнформацii, iнших ресурсiв;

– визначення порядку виконання робiт з безпеки iнформацii, взаемодii з цих питань з iншими суб’ектами системи ТЗІ в Украiнi;

– регламентацiя доступу користувачiв i персоналу до ресурсiв ІТС;

– органiзацiя навчання та пiдвищення квалiфiкацii персоналу i користувачiв ІТС з питань безпеки iнформацii;

– реалiзацiя окремих положень полiтики безпеки, найбiльш критичних з точки зору забезпечення захисту аспектiв (наприклад, органiзацiя вiддаленого доступу до ІТС, використання мереж передачi даних загального користування, зокрема Інтернет тощо).

На технiчному рiвнi забезпечення безпеки iнформацii повиннi бути виробленi пiдходи щодо застосування iнженерно-технiчних i програмно-апаратних засобiв реалiзацii вимог безпеки. Пiд час розгляду рiзних варiантiв реалiзацii рекомендуеться враховувати наступнi аспекти:

– iнженерно-технiчне обладнання примiщень, в яких розмiщуються компоненти ІТС;

– реестрацiя санкцiонованих користувачiв ІТС, авторизацiя користувачiв в системi;

– керування доступом до iнформацii i механiзмiв, що реалiзують послуги безпеки, включаючи вимоги до розподiлу ролей користувачiв i адмiнiстраторiв;

– виявлення та реестрацiя небезпечних подiй з метою здiйснення повсякденного контролю;

– перевiрка i забезпечення цiлiсностi критичних даних на всiх стадiях iхньоi обробки в ІТС;

– забезпечення конфiденцiйностi iнформацii, у тому числi використання криптографiчних засобiв;

– резервне копiювання критичних даних, супроводження архiвiв даних i ПЗ;

– вiдновлення роботи ІТС пiсля збоiв, вiдмов, особливо для систем iз пiдвищеними вимогами до доступностi iнформацii;

– захист ПЗ, окремих компонентiв i ІТС в цiлому вiд внесення несанкцiонованих доповнень i змiн;

– забезпечення функцiонування засобiв контролю.

2. Аналiз ризикiв реалiзацii загроз

Пiд час цього кроку здiйснюеться аналiз ризикiв, який передбачае вивчення моделей загроз i порушникiв, можливих наслiдкiв вiд реалiзацii потенцiйних загроз (рiвня можливоi заподiяноi ними шкоди). В результатi аналiзу ризикiв реалiзацii загроз визначаеться перелiк суттевих загроз для ІТС.

Аналiз ризикiв полягае в моделюваннi картини появи несприятливих умов з урахуванням всiх можливих чинникiв, що визначають ризики, якi називаються вхiдними параметрами. До них вiдносяться активи, вразливостi, загрози та збитки.

Активи – ключовi компоненти ІТС, що залученi в технологiчнi процеси та мають певну цiннiсть.

Вразливостi – слабкостi в засобах захисту, викликанi помилками або недосконалiстю процедур, якi можуть бути використанi для проникнення в ІТС або пошкодження активiв.

Загрози – реалiзацiя яких можлива за допомогою використання вразливостей.

Збитки – втрати пiсля реалiзацii загрози з урахуванням витрат на вiдновлення пошкоджених активiв.

Керування ризиками – це процес послiдовного виконання трьох основних етапiв:

– визначення початкових ризикiв (в незахищенiй ІТС);

– застосування засобiв захисту для скорочення ризикiв;

– прийняття залишкових ризикiв.

З метою пiдвищення ефективностi аналiзу ризикiв вiн проводиться по рiзних напрямах:

– для об'ектiв ІТС;

– для процесiв, процедур i програм обробки iнформацii;

– для каналiв зв'язку;

– для побiчних електромагнiтних випромiнювань i наведень;

– для механiзмiв керування системою захисту.

Процес аналiзу ризикiв включае оцiнку:

– можливих втрат в результатi реалiзацii загроз;

– вiрогiдностi виявлення вразливостей системи, що впливае на оцiнку можливих втрат;

– витрат на впровадження заходiв i засобiв захисту, якi скорочують ризик до прийнятного рiвня.

Витрати на КСЗІ необхiдно спiввiднести з цiннiстю iнформацiйних ресурсiв, якi пiддаються ризику, а також зi збитком, який може бути нанесений органiзацii в результатi реалiзацii загроз. По завершеннi аналiзу ризикiв реалiзацii загроз уточнюються допустимi залишковi ризики та витрати на заходи захисту iнформацii.

На даний час керування ризиками iнформацiйноi безпеки визначае мiжнародний стандарт ISO/IEC 27005—2011 «Інформацiйна технологiя. Методи забезпечення безпеки. Керування ризиками iнформацiйноi безпеки».

Згiдно вимог цього стандарту керування ризиками складаеться з 4-х етапiв:

1) визначення критерiiв;

2) аналiз ризикiв;